Si vous suivez l’actualité IT, vous n’avez pas pu râter l’info : Touch ID : le Chaos Computer Club annonce avoir hacké le système.

Si cela se confirme, il leur aura fallu moins de 10 jours aux hackers pour trouver la parade.

Au delà de ce hack, nous avons vu ces derniers mois un certains d’acteurs importants du web mettre en place une double authentifications : [Windows[/url], gmail, ou Dropbox et même [url=http://www.clubic.com/univers-mac/actualite-549134-apple-renforce-securite-icloud.html]Apple](http://www.clubic.com/antivirus-securite-informatique/actualite-554488-microsoft-lancement-authentification-deux-facteurs.html).

Est ce que ces mesures sont inviolables ? Peut on avoir confiance ? Que peut on espérer à l’avenir ?

Mon avis

Ce sujet m’intéresse tout particulièrement depuis que j’ai lu le livre « Histoire des codes secrets » (que je vous conseille vivement !). Les techniques d’encyptage et de décryptage se sont complexifiées avec le temps. De nos jours, elles reposent intégralement sur l’informatique. Pourquoi est ce que je vous parle de ce livre ? On y vit le combat incessant entre les créateurs de codes contre les casseurs de code et c’est plus qu’instructif. C’est une lutte incessante qui a apporté des avancés dans de nombreux domaines scientifiques.

Là où je veux en venir, c’est que tous les codes (ou presque) sont craquables.

Alors ce n’est bien entendu pas à la portée de tout le monde et nécessite souvent beaucoup de temps.

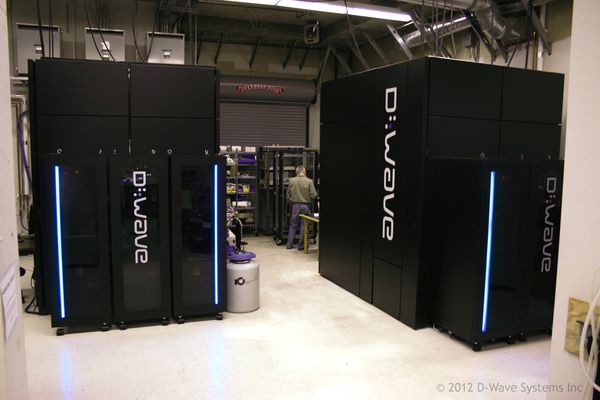

Toujours est il que les décrypteurs sont actuellement en position de force mais il est fort possible que cela change avec l?avènement de l’informatique quantique permettant de démultiplier les vitesses de calculs (pour casser un code « classique ») ou pour protéger un code (on ne va pas rentrer dans les détails, mais disons que le fait de regarder une clef « quantique » alterne la dite clef la rendant inopérante). On comprend mieux l?intérêt de Google.

Pour en revenir au sujet initial, je pense qu’un système de sécurité à beau être très performant, il n’en reste pas moins qu’il dépend de plusieurs facteurs que l’on oubli trop souvent :

- Le facteur humain

Dans le milieu informatique, on dit que l’erreur ou la faille se trouve souvent entre l’ordinateur et la chaise.

Il suffit de voir la liste des 20 mots de passe les plus utilisés pour le prouver.

Autre erreur classique :

- ne pas se déconnecter de services web

- utiliser un mot de passe basé sur sa vie (de nombreuses personnes ont des profils ouverts sur les réseaux sociaux permettant de déviner le mot de passe : nom de son animal de compagnie, numero de la rue où l’on habite, date de naissance etc…)

- Utiliser le même mot de passe pour tout les services que l’on utilise

- Le cheval de troi

L’affaire Prism a mis au grand jour le fait que les principales grandes sociétés américaine ayant de grandes bases utilisateurs ont données des accès (certes limité aux demandes justifiés et exigé par la loi) aux services américains du renseignement. Dans ces conditions, vous aurez beau prendre toutes les mesures nécessaires, cela ne servira à rien si la plateforme donne un accès à vos données.

Selon the Guardian, la NSA irait même jusqu’à travailler de concert avec des éditeurs de logiciels pour y implémenter des failles / accès.

Que peut on faire ?

Voici quelques recommandation :

- Selon la NASA, un mot de passe doit contenir quatre types de caractères différents : lettres majuscules, lettres miniscules, chiffres et caractères spéciaux (tels que !@#$%^&*,;").

- Pensez à changer régulièrement vos mots de passe

- Ne pas utiliser le même mot de passe partout

- Bien paramétrer vos comptes sur vos services en lignes

- Faire attention aux logiciels téléchargés sur des sites non reconnus

- Faire attention aux applications tierces que vous pourriez utiliser sur Facebook Twitter ou autres.

- Bien paramétrer ses comptes en lignes + son ordinateur

- Si vous avez des données très sensibles, le mieux est d’avoir un ordinateurs qui n’est pas connecté à Internet

Et vous qu’en pensez vous ? quels sont vos recos ?

Pour voir tous les débats du jour |