Les ingénieurs d’un concepteur d’antivirus ont fait la découverte d’un programme malveillant, se logeant à la racine du démarrage du système d’exploitation.

La source a été ajoutée

@M. Grumiaux … Que voulez-vous suggérer par ce « (et il est russe) » dans le titre de l’article…?

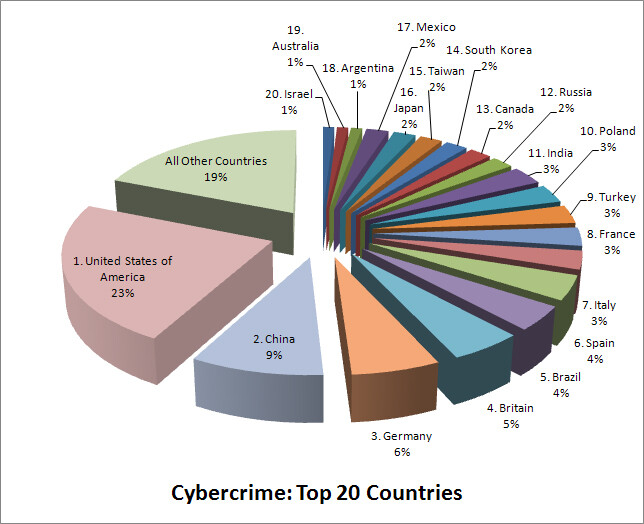

Comme le montre ce camembert (source: BusinessWeek/Symantec), la cybercriminalité est en effet un phénomène plutôt rare en Russie…

Pour les lecteurs qui se méfient un peu de l’information relayée (virale-ment ?) par une certaine presse, voici le lien vers l’étude dont il est extrait :

https://www.enigmasoftware.com/top-20-countries-the-most-cybercrime/

Tiens… puisque votre métier semble être la traduction en français de ce que vous lisez dans les médias anglophones… vous pourriez peut-être nous concocter un article résumant les conclusions de enigmasoftware.com pour les lecteurs francophones…?

Pas mal ! ![]()

Bien-sûr que si c’est expliqué dans le PDF: https://www.welivesecurity.com/wp-content/uploads/2018/09/ESET-LoJax.pdf

En gros, le malware arrive à flasher le firmware SPI (la puce BIOS) pour y insérer un malware, et au démarrage recherche une partition FAT32/NTFS pour y insérer son payload qui va télécharger un programme.

Vu que c’est dans le BIOS, ça résiste à un formatage.

La seule solution pour s’en débarrasser c’est de flasher le BIOS, si possible avec un programmateur SPI (3€ sur eBay) pour être certain de s’en être débarrassé.

Plus d’infos sur le flash SPI ici: https://forum.hardware.fr/hfr/Hardware/carte-mere/management-desactiver-backdoor-sujet_1024572_1.htm

Plus d’infos sur le flash SPI ici: https://forum.hardware.fr/hfr/Hardware/carte-mere/management-desactiver-backdoor-sujet_1024572_1.htm