oui, d’autant que tu ne l’aurais pas craqué

c’est 1q2w3e4r5t

Ohhh, je suis si triste d’avoir raté une lettre si tu savais… ![]()

Alors, pour ceux que ça intéresse, il existe une solution, bien meilleure que tous ces passwords managers : le carnet de notes en papier, avec le nom du site et le mot de passe compliqué écrit dedans. Personne du multiverse ne pourra jamais vous le prendre…

De même qu’il suffit d’écrire la clé de son portefeuille de crypto sur un simple papier, il suffit de ne JAMAIS conserver les mots de passe en ligne ou en local sur votre PC.

Sans accès à votre carnet, PERSONNE ne peut casser vos mots de passe (qu’il faut EVIDEMMENT garder très complexe, si vous ne vous pouvez pas vous en souvenir, c’est qu’ils sont bons).

Et pour ceux et celles qui me citerons le cas du gars « qui a perdu 50 millions de dollars en bitoin » parce qu’il a perdu son papier, je répondrai: Ben oui, mais si vous aimez les applis, c’est peut-être que vous chercher un moyen d’oublier que VOUS etes votre pire ennemi en matière de sécurité. Pas facile à assumer…c’est mieux si c’est la faute des autres…

"…les mots de passe se retrouvent dans la nature suite à un leak de donnée d’un grossite. Si le mot de passe fait 120 caractères, une fois décrypté, ça change rien…

Si le mot de passe est déchiffrable, il y a aussi un autre problème ![]()

Donc la normalité en informatique est simple à comprendre. (fuyez).

Si je comprends bien, et c’est aussi ce que disait @Nmut, les mots de passe costaux ne sont indispensables (utiles ?) que pour l’authentification sur des sites médiocres ou codés avec les pieds.

Bon alors soyons concrets : est-ce que je me connecte à des sites ou des services de ce type ? A priori non. Je ne me souviens pas d’un site/service où il soit possible d’utiliser la force brute. Je veux bien cependant admettre que ça existe. Il me semble qu’il vaudrait mieux les dénoncer plutôt que d’embêter les utilisateurs, mais c’est un autre sujet.

Pour répondre à ta remarque, je vais aller un peu plus loin : supposons qu’un site/service soit codé avec les pieds pour faire des économies et qu’il n’y ait pas de protection contre les tentatives multiples de connexion, autorisant ainsi une attaque par force brute. Je prétends que dans ce cas, le serveur n’est pas un foudre de guerre, c’est à dire que tous les moyens ne sont pas mis en œuvre pour qu’il soit hyper rapide. Tant qu’à faire des économies, on ne prend pas des machines au top des performances mondiales.

De ce fait, chaque tentative de connexion prend du temps. Mettons 10μs (c’est déjà rapide et permet des centaines de milliers d’utilisateurs simultanés). Ça fait 100 000 tentatives par seconde. Combien de temps faut-il pour casser un bête mot de passe de 8 lettres toutes en minuscules ? Réponse : 24 jours.

Qui va passer 24 jours pour casser mon mot de passe ? Personne en fait. Je suis donc safe.

Ton raisonnement me semble correct, mais il faut tenir compte que justement les dictionnaires (ou les bases de données de mots de passe…) permettent de réduire grandement le nombre d’essais, donc on n’est pas du tout sur tes 24 jours. J’admets cependant que l’attaquant ne va pas passer 3 jours sur le mot de passe de Kevin 14 ans pour un obscure jeu en ligne free to play… ![]()

C’est bien le soucis de ces sites, soit ils ont été déchiffrés, soit les mots de passe étaient stockés en clair :S

Désolé mais si le « professionnel » est incapable d’utiliser des librairies éprouvées il faudrait qu’il évite de rejeter la faute sur Monsieur Radin.

Le stagiaire qui code le projet gratos en échange de 3 cacahuète dit qu’il s’en fout ![]()

Si je comprends bien, et c’est aussi ce que disait @Nmut, les mots de passe costaux ne sont indispensables (utiles ?) que pour l’authentification sur des sites médiocres ou codés avec les pieds.

Non, ce n’est pas du tout ce que j’ai dit. Bien au contraire. Relisez mes premiers posts.

Bon alors soyons concrets : est-ce que je me connecte à des sites ou des services de ce type ? A priori non. Je ne me souviens pas d’un site/service où il soit possible d’utiliser la force brute. Je veux bien cependant admettre que ça existe. Il me semble qu’il vaudrait mieux les dénoncer plutôt que d’embêter les utilisateurs, mais c’est un autre sujet.

Pour répondre à ta remarque, je vais aller un peu plus loin : supposons qu’un site/service soit codé avec les pieds pour faire des économies et qu’il n’y ait pas de protection contre les tentatives multiples de connexion, autorisant ainsi une attaque par force brute. Je prétends que dans ce cas, le serveur n’est pas un foudre de guerre, c’est à dire que tous les moyens ne sont pas mis en œuvre pour qu’il soit hyper rapide. Tant qu’à faire des économies, on ne prend pas des machines au top des performances mondiales.

De ce fait, chaque tentative de connexion prend du temps. Mettons 10μs (c’est déjà rapide et permet des centaines de milliers d’utilisateurs simultanés). Ça fait 100 000 tentatives par seconde. Combien de temps faut-il pour casser un bête mot de passe de 8 lettres toutes en minuscules ? Réponse : 24 jours.

Qui va passer 24 jours pour casser mon mot de passe ? Personne en fait. Je suis donc safe.

Oui, sauf que l’attaque « brute force » n’est qu’une des méthode employées par les hackers. Imaginez si par exemple, ils parviennent à obtenir les données de la base, ça changerait complètement votre raisonnement, parce que le temps d’accès devient alors bien plus rapide.

Je vous renvoie à des ouvrages de sécurité informatique pour comprendre la pléthore de méthodes d’attaque que les hackers modernes sont capable d’aligner. Et pourquoi c’est un domaine ou il faut surtout éviter d’avoir trop vite des certitudes.

Utiliser des mots de passe courts ne vous simplifiera pas la vie. Parce qu’il est de toute manière nécéssaire d’utiliser des mots de passe distincts par site/service. Donc vous ne les retiendrez de toute façon pas de tête, même s’ils sont courts.

Et quitte à les stocker, quelle importance qu’ils soient longs ou courts ? Autant leur donner un maximum de longueur, parce que l’excès de prudence, ça ne nuit pas. Et ça donne toujours une marge face aux progrès du matériel et aux éventuels progrès des techniques permettant d’accélérer les calculs pour hacker les mots de passe.

Oui en passant par l’interface du site internet, si la base de donnée est piratée, dans ce cas la ils peuvent essayer de trouvé les mot de passe sans aucune restriction

Il faut remettre un peu les choses en place… un mot de passe sécurisé est un mot de passe long, plus il est long, plus il sera sécurisé car la complexité de déchiffrement (car un mot de passe ne se décrypte pas, il se « trouve » car les technologies de chiffrement sont en sens unique, si le site est bien fait du moins…) augmente exponentiellement avec la longueur.

Donc 123456789123456789 est bien plus sécurisé que 1H+k9P$

Dans les recommandations sur la sécurités des mots de passes les moins restrictives il est fortement conseillé d’utilisé un mot de passe de plus de 8 caractères contenant majuscule, minuscule, chiffre et caractère spécial, car pour une attaque par brute-force ça augmente le nombre de possibilités.

Mais si vous voulez un mot de passe sécurisé qui est facile à retenir, vous pouvez bien entendu utilisé des mots du dictionnaires, mais ne pas faire de phrase.

Bleuvoiturestylocaféécranfenetres

Ceci est un mot de passe convenable contrairement à :

jevaismangerchezburgerkingcemidi

Et bien entendu avoir un mot de passe sécurisé ne suffit pas, si le mot de passe est le même partout il suffit de l’utiliser sur un mauvais site pour que celui-ci puisse être réutilisé sur d’autres.

Et bien entendu, il existe pléthores de techniques de piratage qui font que le mot de passe peux être subtilisé. (failles XSS, Clickjacking, Phishing…)

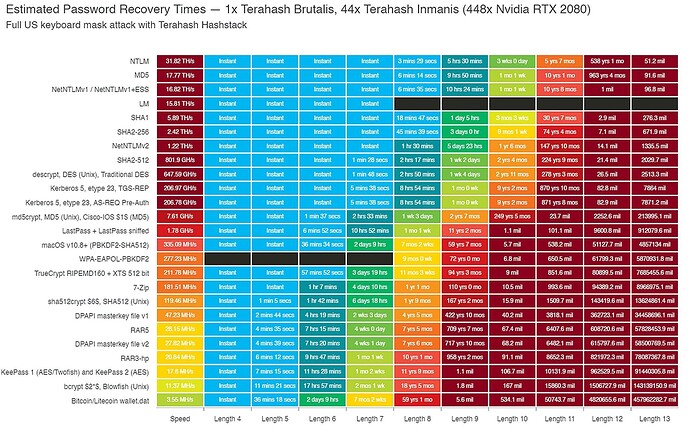

Et pour ce qui est des attaques sur les mots de passes stockés par brute-force, cela dépend de la technologie de chiffrement utilisé, voici un petit tableau qui récapitule le temps de récupération d’un mot de passe selon sa complexité ET la technologie de chiffrement utilisé pour un « petit » monstre de calcul :